부고장이나 청첩장 등 지인사칭형 미끼문자가 올해 들어 지난달까지 24만 건에 이르는 것으로 집계됐다. 미끼문자에 첨부된 링크에 악성 앱을 설치해 모든 개인·금융정보를 털어가 계좌이체 등 금전을 탈취하는 수법이다.

또 악성 앱에 감염된 휴대전화(일명 좀비 폰)를 원격조종해 해당 전화번호로 연락처 목록에 있는 지인들에게 똑같은 미끼문자를 대량 유포해 같은 수법으로 금전을 갈취한다.

과학기술정보통신부와 경찰청, 한국인터넷진흥원(KISA)은 15일 부고장 등 미끼문자에 포함된 링크를 무심코 누르면 본인이 금전적 피해를 보지 않더라도 메신저 계정이 도용돼 지인들까지 피해를 볼 수 있다며 주의를 당부했다.

최근 발생하고 있는 수법을 보면 먼저, 1차 피해자는 모르는 번호로 발송된 부고장이나 교통 범칙금 등을 가장한 미끼문자를 받고 장례식장 위치 등을 확인하기 위해 문자 내에 기재된 링크를 누르게 된다.

이 링크를 누르면 악성 앱이 설치돼 휴대전화 내 연락처·통화목록·사진첩 등 모든 개인·금융정보가 탈취되고 이를 이용해 휴대전화 소액결제·오픈뱅킹을 통한 계좌이체 등 피해가 발생할 수 있다.

여기서 그치지 않고 범인들은 악성 앱에 감염된 좀비 폰을 원격조종해 해당 전화번호로 연락처 목록에 있는 지인들에게 똑같은 미끼문자를 대량 유포한다.

이렇게 유포된 미끼문자는 모르는 번호가 아닌 평소에 알고 지내던 지인의 전화번호로 발송된다는 점에서 별다른 의심 없이 문자 속에 있는 링크를 누르기 쉬우므로 특히 주의해야 한다.

KISA에서 탐지한 미끼문자 신고·차단 현황을 보면 지난 1월부터 9월까지 전체 미끼문자 109만 건 중 청첩장·부고장 등 지인 사칭형 문자는 모두 24만여 건이며 탐지되지 않은 실제 유포량은 더 많을 것으로 추정된다.

이에 따라 많은 사람의 휴대전화가 본인도 모르는 사이에 좀비 폰 상태로 남아 있을 가능성이 클 것으로 보인다.

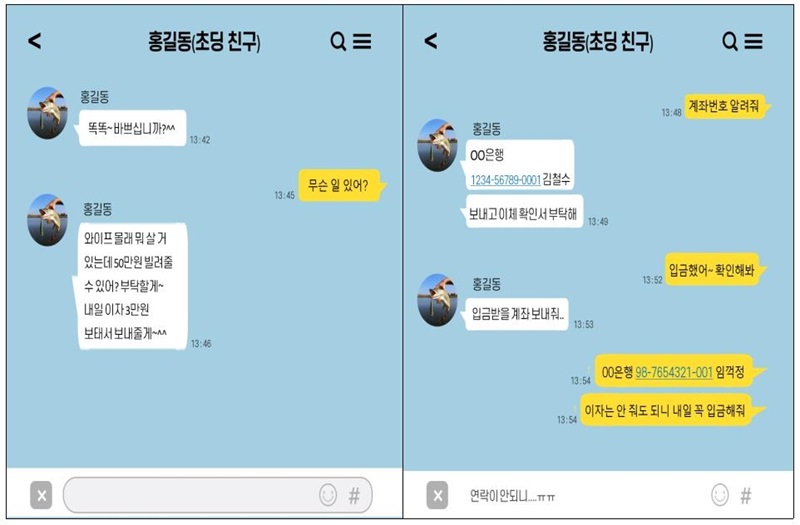

나아가 범인들은 1차 피해자의 메신저 계정을 원격조종해 연락처 목록에 있는 사람들에게 ‘거래처에 급히 돈을 보낼 일이 있는데 50만 원만 빌려주면 이자를 보태서 내일 바로 갚겠다’고 속여 2차 피해까지 입히고 있다.

2차 피해는 범인들이 평소에 메신저로 대화를 나눈 적이 있던 지인의 메신저 계정과 대화방을 그대로 악용한다. 기존 대화 내용을 토대로 지인 사이에서만 알 수 있는 내용을 언급하면서 접근하기 때문에 범죄임을 의심하기 어려워 피해로 이어질 가능성이 매우 크다.

치밀하고 고도화된 피싱 범죄를 예방하기 위해서는, 금전 피해를 본 적이 없더라도 본인과 가족의 휴대전화가 악성 앱에 감염됐을 수 있으니 모바일 백신 프로그램을 실행시켜 보안상태를 점검하고 필요하면 휴대전화를 초기화한다.

또, 의심문자는 ‘카카오톡 채널검색→‘보호나라’ 채널추가→채널 내 스미싱 클릭→수신한 문자 메시지 복사 후 붙여 넣기‘를 통해 스미싱 여부 확인하고, 출처를 알 수 없는 앱은 함부로 설치되지 않도록 스마트폰 ‘설정 클릭→보안 및 개인정보보호→보안위험 자동차단 활성화’ 등 예방수칙을 지켜야 한다.

아울러, 스마트폰에 V3, 알약, 모바일가드 등 모바일 백신 프로그램을 설치해 주기적으로 갱신(업데이트)하고 실시간 감시 상태를 항상 유지하고, 대화 상대방이 개인·금융정보 또는 금전을 요구하거나 앱 설치를 요구하는 경우 반드시 전화, 영상통화 등으로 상대방을 정확하게 확인한다.

개인·금융정보가 유출되지 않도록 스마트폰에 신분증 사진이나 계좌·비밀번호 등을 저장해두지 않을 것 등도 지켜야 할 예방수칙이다.

특히 악성 앱의 기능 중에는 앱 설치 기능도 포함돼 있어 사용자 모르게 추가적인 악성 앱이 설치될 수도 있다.

악성 앱 삭제를 어렵게 하려고 휴대전화 화면에서 보이지 않도록 숨겨놓는 예도 있으므로 중요한 정보만 따로 저장한 뒤 휴대전화를 초기화하는 것이 피해를 방지하는 가장 효과적인 방법이다.